Недавно американскими исследователями был найден метод определения нажатий клавиш на клавиатуре дисплея ОС Android. Оказалось, что для этого достаточно измерить встроенным акселерометром смещения, покачивания и вибрацию смартфона. Ранее, данные полученные от акселерометров не считались потенциальным вектором атаки и получили свободный доступ любому приложению на смартфонах или планшетах.

Недавно американскими исследователями был найден метод определения нажатий клавиш на клавиатуре дисплея ОС Android. Оказалось, что для этого достаточно измерить встроенным акселерометром смещения, покачивания и вибрацию смартфона. Ранее, данные полученные от акселерометров не считались потенциальным вектором атаки и получили свободный доступ любому приложению на смартфонах или планшетах.

Перехватить нажатие клавиш на PC под любой ОС Windows или Мас очень легко, достаточно установить специальный софт (его же можно получить и «трояном») и указать адрес отправления или сохранения кодов. В отношении смартфонов этот подход практически невозможен, если конечно не использовать побочные каналы. Побочным каналом называют открытый источник информации, чем например, может быть лампочка у маршрутизатора, которая мигает синхронно с передачей данных или звук кликов по клавишам клавиатуры. Это и дает возможность хакеру осуществить взлом криптографической системы. Можно сказать, что побочные каналы — упущенные из виду потенциально опасные характеристики системы.

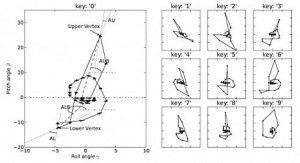

Американцы, для определения места нажатия на экране, воспользовались данными пространственной ориентации смартфона на основе Android — набором из трех углов, с помощью которых можно сориентировать телефон в пространстве XYZ. Метод основан на идее, что углы трех осей каждой клавиши при нажатии имеют уникальные изменения. И эти изменения могут быть идентифицированы. Точность идентификации зависит от марки телефона. К примеру, Motorola Droid обновляет эти данные каждые 110 мс, а HTC Evo 4G — 30 мс. В целом, исследователи достигли, для клавиатуры в 10 кнопок, точности до 71,5%. На долю оставшихся 28,5% пришлись ошибки связанные с близким расположением клавиш. TouchLogger (так назвали эту программу) не всегда может распознать точную клавишу, но правильно распознать для каждого нажатия строку или столбец, вполне в состоянии.

Полнофункциональную QWERTY-клавиатуру, конечно, сложнее распознавать, чем цифровую 10-кнопочную, но основной принцип уже найден, а точности распознавания в 70% вполне достаточно, для нарушения конфиденциальности вводимых в телефон данных. Тем более что более крупные устройства (планшеты) намного легче контролируются. К тому же на них, для более точного распознавания TouchLogger, кроме гироскопов можно использовать камеры.

Главное, что важно отметить, это не просто огромный минус в безопасности системы Android. Подобные данные гироскопа и акселерометра легко доступны через API DeviceOrientation, реализованный в Android 3.0, IOS 4.2. И что особенно неприятно, во всех современных браузерах. Проще сказать, этот эксплоит затребует установки TouchLogger на смартфоны с Android. А теперь подумайте, кто помешает хакерам переписать этот софт в javascript, и потом с его помощью воровать пароли и информацию о банковских счетах во время вашего путешествия в интернете.